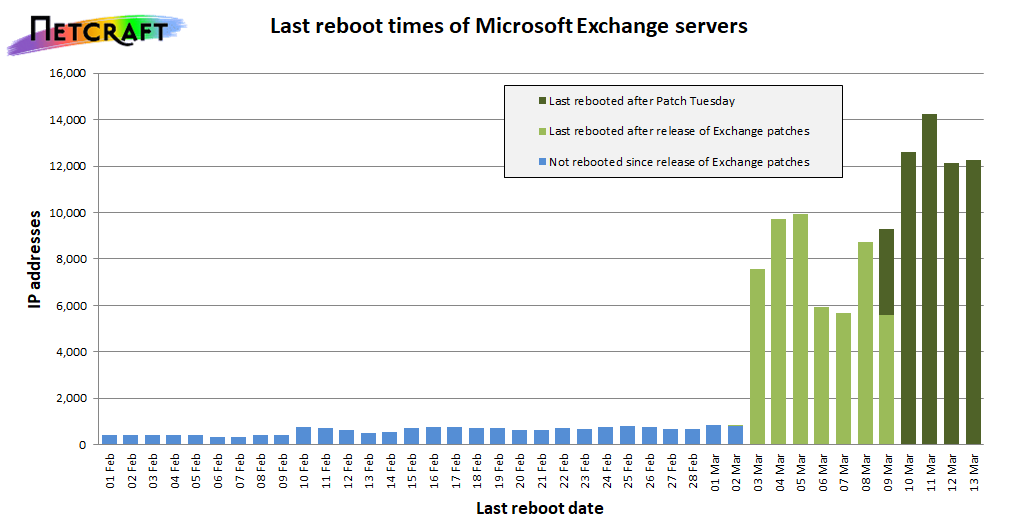

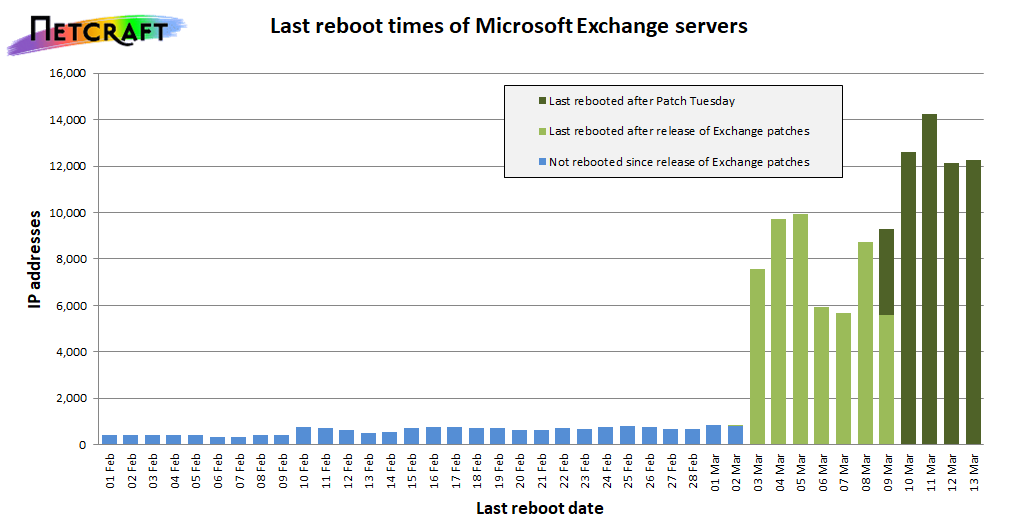

Los picos de reinicio indican la aplicación de parches en Exchange Server

Se han reiniciado más de 100.000 servidores de Outlook Web Access desde que Microsoft lanzó una actualización de seguridad. ProxyLogon Vulnerabilidad de ejecución remota de código. Los picos posteriores en la actividad de reinicio pueden indicar que muchos servidores de Microsoft Exchange se reiniciaron después de que se aplicó la actualización de seguridad.

Aproximadamente la mitad de todos los servidores que ejecutan Outlook Web Access, un servicio incluido con Microsoft Exchange Server, se reiniciaron dentro de los cinco días posteriores al lanzamiento del parche de emergencia. Algunos de estos se han reiniciado desde entonces y aparecerán más adelante en el gráfico anterior. Es posible que la máquina reiniciada se haya actualizado, pero la falta de reinicio después del 2 de marzo no indica necesariamente una vulnerabilidad.Por cierto, en la mayoría de los servidores Solicitó un reinicio Después de la actualización, pero a veces solo necesitas lo que necesitas Servicio para reiniciar - De todos modos, el administrador puede haber optado por reiniciar el servidor.

La revisión original de Microsoft solo se puede aplicar a los servidores que ya tienen instaladas las últimas actualizaciones acumulativas de Exchange Server. Sin embargo, dado que la vulnerabilidad se está explotando en grandes cantidades, Microsoft también ha lanzado un conjunto de actualizaciones de seguridad que se pueden aplicar. Viejo, sin soporte Un servidor de Exchange que no tiene instaladas o instaladas las últimas actualizaciones acumulativas.

Las rutas de actualización de seguridad alternativas están pensadas como una medida temporal para proteger las máquinas vulnerables. Es importante destacar que la instalación de la actualización acumulativa después de no incluir la corrección de seguridad de marzo de 2021 hizo que el servidor volviera a ser vulnerable. Ruta de actualización de seguridad alternativa Si no ve el mensaje, aún debe reiniciar. En tales casos, el servidor no estará protegido de manera confiable hasta que se reinicie.

Algunos de los reinicios recientes pueden haber sido provocados por una actualización de software de la colección "Patch Tuesday" de Microsoft del 9 de marzo. También incluye una solución para una vulnerabilidad de ejecución remota de código en Microsoft Exchange.

El 6 de marzo, cuatro días después del lanzamiento de la actualización de seguridad original, Netcraft detectó que más de 99.000 servidores de Outlook Web Access seguían ejecutando la siguiente versión marcada: Definitivamente vulnerable Por Kevin Beaumont. Sin embargo, la aplicación oportuna de las actualizaciones de Microsoft ha salido disparado, ya que más del 10% de todas las instalaciones de Outlook Web Access visitadas ya se han visto comprometidas por la instalación del shell web del atacante. Fue como cerrar la puerta del granero más tarde. Proporcionan a los delincuentes acceso administrativo continuo a los servidores comprometidos después de que se hayan aplicado las actualizaciones de seguridad.

La última fecha de reinicio fue precisa al 14 de marzo. Para el 82% de las direcciones IP que ejecutan Outlook Web Access, pudimos determinar la hora exacta desde el último reinicio.

Deja una respuesta

Lo siento, debes estar conectado para publicar un comentario.

Te podría interesar...