7 tendencias que dan forma a las amenazas de ciberseguridad en las comunicaciones

(Última actualización: 22 de septiembre de 2022)

Internet puede ser un lugar peligroso, pero tomar medidas colectivas, invertir en educación y adoptar nuevas tecnologías puede ayudar a controlarlo.

Las tecnologías de comunicación, las plataformas y las empresas son fundamentales para el comercio global y la vida social de la mayoría de las personas. Estos negocios también pueden ser algunas de las formas de tecnología más vulnerables. Aquí hay siete tendencias alentadoras que marcan una diferencia positiva con respecto a las amenazas en las comunicaciones.

- Mejor transparencia y rendición de cuentas

- Empleados fuertes y cultos

- Infoestructura de seguridad de confianza cero

- Redundancia Estratégica

- Invirtiendo en Talento

- Ciberseguridad como servicio

- Tecnología avanzada de detección de amenazas

- 1. Mejor transparencia y rendición de cuentas

- 2. Culturas sólidas y empleados comprometidos

- 3. Arquitectura de seguridad de confianza cero

- 4. Redundancia Estratégica

- 5. Invertir en talento

- 6. Ciberseguridad como servicio

- 7. Tecnología avanzada de detección de amenazas

- Protección del campo de las comunicaciones

1. Mejor transparencia y rendición de cuentas

El Centro de Estudios Estratégicos e Internacionales mantiene una lista de incidentes cibernéticos significativos. los Los ataques de 2022 incluyen las siguientes, entre muchas otras, contra plataformas de telecomunicaciones y herramientas de comunicación:

- Adquisiciones de las cuentas de redes sociales de organizaciones militares de alto perfil

- Eliminación de sitios web asociados con gobiernos y empresas privadas.

- Acusaciones de gobiernos que roban datos telefónicos e Internet de ciudadanos de otras naciones

- Los ataques de denegación de servicio distribuido (DDoS) inutilizan algunos canales de comunicación

- Ataques exitosos contra sistemas de megafonía (PA)

- Ataques de phishing que obtienen credenciales para Microsoft 365 y otras cuentas de productividad

- Ataques exitosos contra sitios web de alojamiento de videos

De particular preocupación fue la cantidad de ataques en los que los malos actores usaron canales de comunicación como WhatsApp y las redes sociales para parecer genuinos y ganarse la confianza de sus objetivos antes de apoyarse en ellos para obtener información clasificada o credenciales.

Lo que es alentador es el nivel de detalle disponible hoy y la rapidez de la divulgación. Las comunidades de tecnología y negocios han elevado con éxito el perfil de los incidentes de seguridad cibernética y han trabajado para lograr un vocabulario compartido y un conjunto de expectativas para la divulgación, reparación y restitución de las violaciones de seguridad. 2021 vio millones de dólares en multas aplicado a los proveedores de comunicaciones grandes y pequeños, así como a varios otros tipos de empresas.

2. Culturas sólidas y empleados comprometidos

Una cultura sólida y empleados comprometidos son dos tendencias infravaloradas que impactan positivamente en las amenazas de ciberseguridad en este sector. La forma más fácil de conseguir estas cosas en un entorno empresarial es invertir en formación y bienestar de las personas.

Incluso los programas de capacitación en seguridad cibernética moderadamente efectivos para los empleados brindan un fuerte retorno de la inversión. Investigaciones adicionales muestran que la mayoría de los costos asociados con las infracciones de seguridad cibernética se pueden rastrear hasta ataques de phishing exitosos contra los empleados.

Concientizar a los empleados es el primer paso. Lograr que inviertan es el paso dos, que implica ofrecer paquetes de compensación competitivos y proporcionar un sentido o participación en la propiedad de la organización.

3. Arquitectura de seguridad de confianza cero

La seguridad de confianza cero es otra tendencia que tiene un impacto positivo en los panoramas de amenazas en las comunicaciones. Según un 2021 Memorándum de seguridad nacional de EE. UU., el principio básico de la arquitectura de confianza cero es eliminar "la confianza en cualquier elemento, nodo o servicio". La confianza cero se ha convertido en la columna vertebral de la estrategia de defensa de la seguridad cibernética del gobierno de EE. UU.

Así es como esto se aplica a las amenazas de ciberseguridad en las comunicaciones:

- La confianza cero asume que cada nodo es una amenaza para la seguridad. Asimismo, supone que todas las comunicaciones se filtrarán. Esto informa el contenido de las comunicaciones internas e impacta las prácticas de higiene de seguridad, como no enviar contraseñas por correo electrónico.

- La verdadera arquitectura de seguridad de confianza cero aplica el cifrado de extremo a extremo estándar de la industria a todas las transmisiones de datos y comunicaciones.

- La seguridad de confianza cero elimina las contraseñas basadas en texto tanto como sea posible a favor de la biometría y las claves criptográficas únicas.

Incluso las empresas que transmiten información clasificada o controlada tienen opciones. Estándares como NIST 800-171 y DFARS 252.204-7012 describa cómo se aplica la seguridad de confianza cero a cualquier empresa que envíe y reciba información altamente protegida.

4. Redundancia Estratégica

Tener contingencias y expectativas en su lugar durante las emergencias cibernéticas es una de las marcas de preparación para la empresa moderna. Algunos expertos en seguridad cibernética dicen que es menos un caso de "si" y más una cuestión de "cuándo" una empresa determinada es pirateada.

Cuando una empresa experimenta un ataque cibernético, es justo asumir que sus plataformas e infraestructura de comunicaciones digitales preferidas también se verán comprometidas o no estarán disponibles. Por esta razón, las empresas se están diversificando y creando redundancias en las aplicaciones y servicios que utilizan para mantenerse conectados.

Esto puede implicar cadenas telefónicas y otros flujos de comunicación fuera de línea para correr la voz rápidamente durante ataques cibernéticos u otros eventos disruptivos. Otras empresas invierten en plataformas de comunicación secundarias o aplicaciones que pueden Transición automática de flujos de trabajo a durante las interrupciones para evitar la pérdida de datos o productividad.

La tecnología permite la redundancia de comunicación a nivel local con municipios y socorristas. Los desastres naturales son una amenaza significativa y constante para la infraestructura de comunicaciones. Sin embargo, miniaturizando y movilizando las tecnologías en torres celulares y otra infraestructura brinda a los residentes, empresas y personal de emergencia las herramientas que necesitan para mantenerse en contacto incluso en las condiciones más duras.

5. Invertir en talento

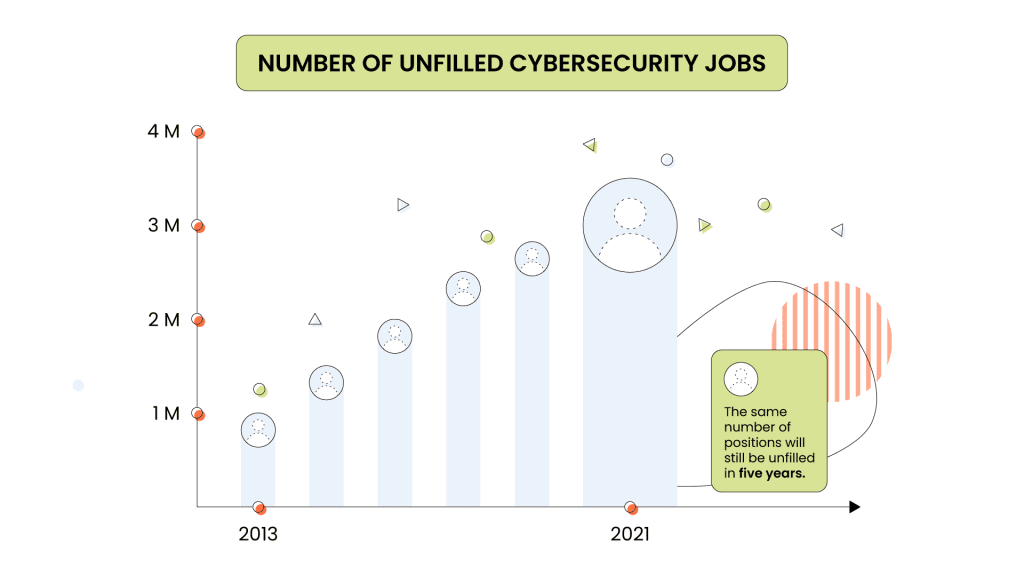

La demanda de trabajadores calificados en seguridad cibernética está creciendo mucho más rápido de lo que las escuelas pueden producir graduados calificados. El número de puestos de trabajo de ciberseguridad sin cubrir creció de 1 a 3,5 millones en todo el mundo entre 2013 y 2021. Esta investigación también dice que la misma cantidad de puestos seguirá sin cubrirse en cinco años.

La mala noticia es que las empresas no siempre pueden contratar el talento interno que necesitan para invertir en preparación para la seguridad cibernética. Sin embargo, estos números revelan que la gente es consciente del problema. La cantidad de empresas que buscan invertir en este tipo de talento muestra que la conciencia de ciberseguridad está aumentando entre las empresas de todos los tamaños.

6. Ciberseguridad como servicio

Las empresas que no pueden contratar talento en ciberseguridad directamente por cualquier motivo, incluidas las limitaciones presupuestarias, a menudo les va bien con la ciberseguridad como servicio (CaaS). Esta industria está lista para crecer más de un 10% anual entre 2021 y 2028.

En la mayoría de los casos, CaaS es una tarifa mensual y las empresas reciben productos y experiencia de ciberseguridad de terceros de última generación. CaaS libera a las empresas de comunicaciones de crear sus propias medidas de seguridad en sus aplicaciones, plataformas y servicios. Les permite innovar en sus productos principales en lugar de centrarse en elementos de seguridad.

7. Tecnología avanzada de detección de amenazas

Los servicios y canales que brindan conectividad de comunicaciones en todo el mundo se enfrentan diariamente a un sinnúmero de amenazas que buscan desconectarlos o extorsionarlos. La tecnología de ciberseguridad más avanzada disponible ofrece capacidades avanzadas de detección y automatización de amenazas. Según IBM, la aplicación de herramientas de seguridad automatizadas podría proteger a las organizaciones de todo el mundo. 80% de las amenazas cibernéticas.

La inteligencia artificial (IA) es el poder detrás de gran parte de esta automatización. Una de las formas en que la IA puede hacer un bien social es mediante la automatización de parte del trabajo de seguridad cibernética que ocupa gran parte del tiempo del especialista promedio. Esto significa escanear, marcar y aislar automáticamente el tráfico sospechoso en las redes o canales de comunicación de la empresa.

AI también mantiene las plataformas de comunicación en línea a salvo de varias amenazas. Una forma es a través del marcado automático de lenguaje potencialmente peligroso, incendiario o fácticamente incorrecto. Siempre habrá un caso para que los expertos humanos en la materia tomen la decisión final. Sin embargo, la IA puede hacer mucho del trabajo pesado cuando se trata de moderar las comunicaciones digitales y hacerlas más seguras para todos los participantes.

Protección del campo de las comunicaciones

Las comunicaciones son un campo enorme que abarca:

- Las empresas que brindan tecnologías y canales de comunicación, como empresas de telecomunicaciones, proveedores de servicios de Internet y sitios web de alojamiento de videos.

- Organizaciones cuyo producto es una forma de comunicación, como empresas de relaciones públicas, organizaciones sin fines de lucro y editoriales.

- Las tecnologías que facilitan el intercambio de información y datos entre las partes interesadas, como la infraestructura de TI, las aplicaciones de chat y correo electrónico, la cadena de bloques y la comunicación máquina a máquina (IoT)

Todos estos aspectos de la comunicación moderna merecen consideración cuando se trata de amenazas cibernéticas. Afortunadamente, muchas de las tendencias alentadoras y las tecnologías consecuentes dentro de la ciberseguridad son universales, sin importar la disciplina.

Deja una respuesta

Lo siento, debes estar conectado para publicar un comentario.

Te podría interesar...