Feed Frenzy cuando los grupos delictivos apuestan por reclamos en los servidores de Outlook Web Access

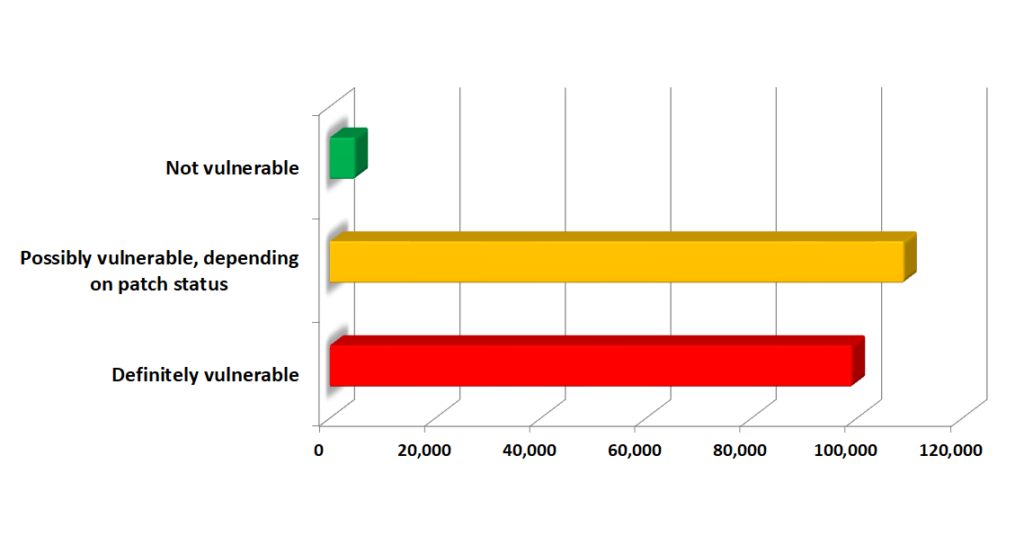

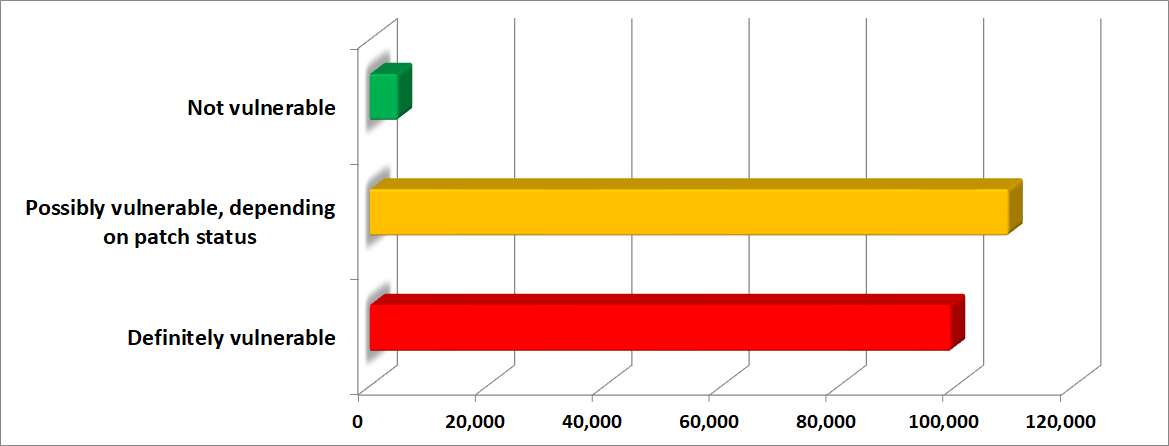

Unos días después del parche del martes, cuando Microsoft lanzó una solución este fin de semana ProxyLogon Debido a la vulnerabilidad, Netcraft ha detectado más de 99.000 servidores Outlook Web Access sin parchear accesibles en Internet. Miles de ellos tienen pruebas claras de que están instalados uno o más web shells.

Outlook Web Access (OWA) proporciona acceso remoto a sus buzones de correo de Microsoft Exchange locales. Un tesoro de correo electrónico corporativo es un objetivo suficientemente atractivo en sí mismo, pero también sirve como punto de partida para un acceso más profundo a la red. La versión vulnerable permite un acceso remoto ilimitado al servidor de correo. Originalmente atribuido al grupo Hafnium, los diversos shells web y convenciones de nomenclatura de archivos que Netcraft ha encontrado han pertenecido a varios grupos impulsados por la escala de la oportunidad desde que Microsoft lo anunció.

Netcraft ha descubierto que al menos el 10% de todas las instalaciones de OWA visitadas prevalecen con puertas traseras webshell que no utilizan nombres de archivo aleatorios. Estos implantes permiten un acceso de gestión continuo al servidor incluso después de que se haya reparado la vulnerabilidad subyacente.

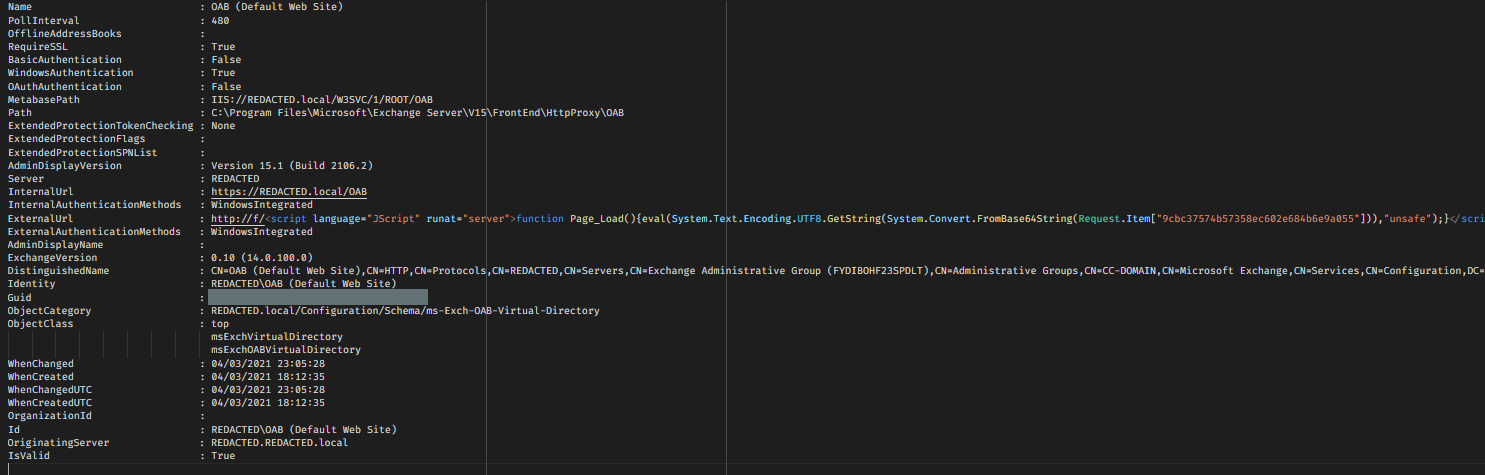

Todas las puertas traseras no son claramente visibles en el sistema de archivos del servidor web, pero se disfrazan como scripts inofensivos o volcados de información para evitar ser detectados. Hay varias variaciones diferentes de scripts de puerta trasera, pero todos tienen la misma funcionalidad común para pasar comandos de piratas informáticos a comandos de JScript Eval, lo que le permite ejecutar código arbitrario directamente en su servidor web.

La mayoría de los scripts de puerta trasera aceptan el comando de cualquier criminal a través de un parámetro GET o POST con un nombre especial, pero algunos requieren que el comando esté codificado en Base64 primero, mientras que otros lo hacen mediante el parámetro POST. Algunos solo aceptan.

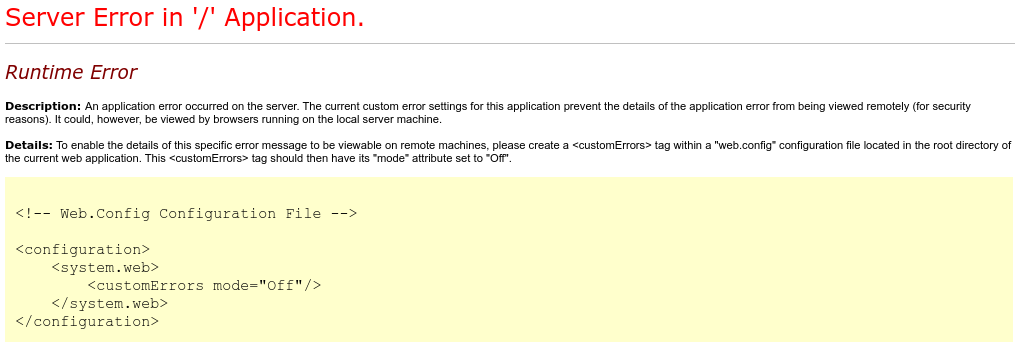

Algunas variantes de scripts de puerta trasera generan errores en tiempo de ejecución si el nombre de la variable secreta no se incluye en la solicitud. Esto hace posible detectar su presencia independientemente.

Algunas variantes de scripts de puerta trasera generan errores en tiempo de ejecución si el nombre de la variable secreta no se incluye en la solicitud. Esto hace posible detectar su presencia independientemente.Netcraft también ha visto varias variantes diferentes de estos scripts de puerta trasera cargados en sitios web individuales. A menos que se encuentren y eliminen todos los scripts de puerta trasera, los piratas informáticos pueden entrar y crear más.

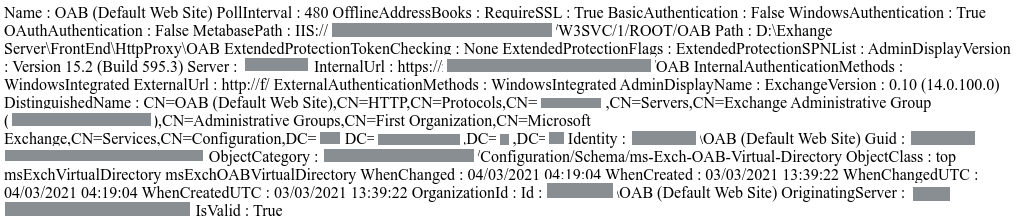

Shell web cuando se ve en un navegador. No hay signos evidentes de su función maliciosa.

Shell web cuando se ve en un navegador. No hay signos evidentes de su función maliciosa.Algunas variantes de puerta trasera se ven muy diferentes, pero todas funcionan igual y requieren que el usuario sepa el nombre de la variable secreta antes de ejecutar el comando en el servidor. El nombre de la variable actúa efectivamente como una contraseña y proporciona el único mecanismo de seguridad que hace que la puerta trasera esté disponible solo para la persona responsable de cargar la puerta trasera.

Sin embargo, algunos shells usan nombres de variables fáciles de adivinar, como "o" y "orange", por lo que si puede encontrar el script y adivinar el nombre correcto de la variable, otros piratas informáticos podrían abusar de él. Esto representa una situación aún más peligrosa en la que otros estafadores podrían cargar su propio shell web para afianzarse en el servidor. Esta situación puede escalar rápidamente ... los estafadores rivales eliminan los shells web de los demás, protegen el acceso y determinan la mejor manera de monetizar las vulnerabilidades en el primer OWA. La vulnerabilidad ha sido resuelta.

La gama completa de ataques OWA se debe a que algunos shells web utilizan nombres de archivo aleatorios o están ocultos en archivos existentes, lo que hace que sea prácticamente imposible detectarlos de forma remota. Los proveedores de alojamiento, los administradores de sistemas y los webmasters deben asegurarse de que sus servidores estén protegidos contra vulnerabilidades que podrían permitir que un atacante cargue un shell en su sistema. También debe tener en cuenta los cambios inesperados en su aplicación web donde los scripts de shell se falsifican fácilmente en archivos inofensivos.

Proveedor de alojamiento Servicio de alerta Desde Netcraft para notificarle cada vez que se detecten phishing, malware o web shells en su infraestructura.

Deja una respuesta

Lo siento, debes estar conectado para publicar un comentario.

Te podría interesar...