Para asegurar el shell de Linux en el servidor dedicado, necesitamos cambiar nuestro puerto SSH predeterminado. Obtenemos el puerto 22 como puerto predeterminado durante la instalación. Este hecho no se oculta a los piratas informáticos. Estos piratas informáticos siempre intentan ejecutar sus ataques e intentar iniciar sesión con este puerto predeterminado. Puede evitar tales intentos simplemente cambiando las conexiones remotas cifradas.

¿Cómo cambiar el puerto SSH predeterminado?

Veamos cómo podemos cambiar el puerto SSH predeterminado para asegurar el shell de Linux en el servidor dedicado. Siga estos pasos correctamente.

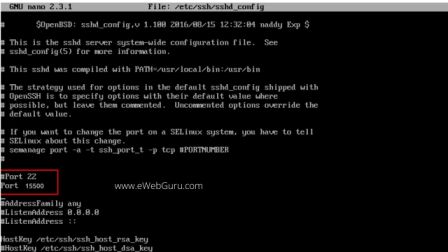

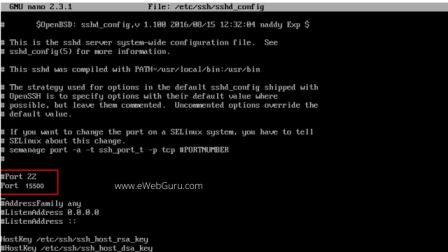

- Abra el archivo de configuración del demonio SSH principal. Puede abrirlo con cualquier editor de texto. Para abrir este archivo, debe ejecutar el siguiente comando.

#vi / etc / ssh / sshd_config

- Después de abrir el archivo, debe realizar los siguientes cambios.

- Como estas en sshd_config archivo, busque la línea que comienza con Puerto 22, No olvide agregar un hashtag (#) delante de la línea.

#Puerto 22

Puerto 15500

- Ahora debe agregar una nueva línea de puerto y especificar un nuevo puerto para adjuntar SSH. Asegúrese de agregar la nueva línea del puerto debajo de las líneas #port 22.

- Al elegir un nuevo puerto, asegúrese de que debe ser superior a 1024. Según los estándares, puede elegir un puerto hasta 65535 / TCP.

Ejemplo

Por ejemplo, aquí estamos cambiando el puerto 22 al nuevo puerto 15500. Después de realizar los cambios anteriores, reinicie el demonio SSH para reflejar los cambios.

Ahora ejecuta la SS mando. Esta acción confirme que el puerto SSH se haya cambiado correctamente.

# systemctl restart ssh # netstat -tlpn| grep ssh # ss -tlpn| grep ssh

Relajante política SE Linux

instalar el paquete policycoreutils en CentOS o RHEL Distribuciones basadas en Linux. Para relajar la política de SELinux, agregue las siguientes reglas para que el demonio SSH se vincule en el nuevo puerto.

# yum install policycoreutils # semanage port -a -t ssh_port_t -p tcp 15500 # semanage port -m -t ssh_port_t -p tcp 15500 # systemctl restart sshd # netstat -tlpn| grep ssh # ss -tlpn| grep ssh

Ashok Arora es director ejecutivo y fundador de eWebGuru, una empresa líder de alojamiento web en la India. Es un entusiasta de la tecnología con más de 25 años de experiencia en Internet y Tecnología.

Ashok es Master en Electrónica de una importante universidad india.

A Ashok le encanta escribir en la nube, servidores, centros de datos, tecnología de virtualización.

Te podría interesar...